Enfer informatique

+69

S2B

un ptit breton

trollinet

dungan

Rammstein

moulino51

Epine

Coyote

Jeff01

pvo12

Kyraly

merlin06

Collapse

Karl07

Résilient

Aristote

Sobio

persephone62

Philippe-du-75013

Phil

graffx

a2pir

nooneelse

schlivo

Kerkallog

victor81

strinkler

bricolo

troisgriffes

demeter

fokeltok

albertspetz

sgwenn

BigBird

gpjp

hildegarde

Wanamingo

Le castor bricoleur

Canis Lupus

Catharing

MacGivrez

papapoilut

luxferrrare

Barnabé

Belenos

Epistoliere

tchenophilo

Cyrus_Smith

Rom

BAROUD

KrAvEn

Kofein

Menuki

ghp

matthioux

Ash

opaline

Athea

Lothar

argoth

lyam dickinson

MonteRosso

grosminet

transhuman

Da

Jocelyn

logan

Raffa

tarsonis

73 participants

Olduvaï :: Discussions générales (réservé aux membres s'étant présentés) :: Témoignages & discussions

Page 11 sur 23

Page 11 sur 23 •  1 ... 7 ... 10, 11, 12 ... 17 ... 23

1 ... 7 ... 10, 11, 12 ... 17 ... 23

Re: Enfer informatique

Re: Enfer informatique

Salut !

J'avais fait une petite récap sur ma manière d'utiliser Truecrypt entre un disque externe, un interne, et un log de synchronisation ici :

Stockage électronique très long terme

Tu sembles avoir besoin d'une utilisation similaire à la mienne (docs relativement sensibles). Perso, je pencherais pour un conteneur crypté au lieu d'une partition. Si tu as besoin de dupliquer toutes tes données en un coup, ce sera amha plus aisé sur un ordinateur quelconque que de dupliquer une partition.

Avec un container, tu as en plus l'avantage de transférer les fichier au débit maximum permis par la machine, puisque ce sont des monoblocs de plusieurs Go.

http://www.truecrypt.org/downloads

http://www.truecrypt.org/docs/truecrypt-portable

Not even FBI was able to decrypt files of Daniel Dantas

Sur Wiki :

Sinon, il est évident qu'il ne faut pas utiliser de mot de passe tiré d'un dictionnaire ou trop court. La première intention sera de faire tourner un brute force avec un dictionnaire multilingues plus quelques agréments (caractères + nombres). PLus le mdp est grand et s'éloigne des dicos, moins il y a de chances pour que cet algorithme aboutisse. Vient ensuite le brute force aléatoire qui va traiter tous les caractères. Là, plus la longueur du mdp est élevée, plus cela va être long. Cela devient assez évident avec les configurations de minage bitcoin qui ont drastiquement raccourci les temps de recherche de ce type.

Cependant, je pense qu'il sera plus simple pour une personne mal intentionnée de hacker directement l'ordinateur, via un cheval de troie, d'un keylogger (présent dans quasi un cyber café sur deux visité) ou d'une capture d'impulsion clavier

J'avais fait une petite récap sur ma manière d'utiliser Truecrypt entre un disque externe, un interne, et un log de synchronisation ici :

Stockage électronique très long terme

Tu sembles avoir besoin d'une utilisation similaire à la mienne (docs relativement sensibles). Perso, je pencherais pour un conteneur crypté au lieu d'une partition. Si tu as besoin de dupliquer toutes tes données en un coup, ce sera amha plus aisé sur un ordinateur quelconque que de dupliquer une partition.

Avec un container, tu as en plus l'avantage de transférer les fichier au débit maximum permis par la machine, puisque ce sont des monoblocs de plusieurs Go.

Je transite itou sur des systèmes Mac/Win/Linux. J'ai à la racine l'exécutable prévu pour chaque système, dont la version portableWanamingo a écrit:

Deuxième inquiétude: je navigue entre windows et linux. Du coup si je dois brancher mon dd sur un ordi offline qui n'a pas truecrypt, je fais comment ? Est ce que je peux mettre un truecrypt portable à la racine ? Il faut bricoler un autorun?

http://www.truecrypt.org/downloads

http://www.truecrypt.org/docs/truecrypt-portable

There are two ways to run TrueCrypt in portable mode:

After you extract files from the TrueCrypt self-extracting package, you can directly run TrueCrypt.exe.

Note: To extract files from the TrueCrypt self-extracting package, run it, and then select Extract (instead of Install) on the second page of the TrueCrypt Setup wizard.

You can use the Traveler Disk Setup facility to prepare a special traveler disk and launch TrueCrypt from there.

A ceci près que :Ash a écrit:Si t'as peur des chinois du FBI, t'es cuit, y'a à peu près rien qui est NSA-proof...

Not even FBI was able to decrypt files of Daniel Dantas

The FBI failed to break the encryption code of hard drives seized by federal police at the apartment of banker Daniel Dantas, in Rio de Janeiro, during Operation Satyagraha. The operation began in July 2008. According to a report published on Friday (25) by the newspaper Folha de S. Paulo, after a year of unsuccessful attempts, the U.S. federal police returned the equipment to Brazil in April.

Sur Wiki :

Même si NSA et FBI n'ont peut être pas les mêmes moyens.Operation Satyagraha

In July 2008, several TrueCrypt-Encrypted hard drives were seized from Daniel Dantas, who was suspected of financial crimes. The Brazilian National Institute of Criminology (INC) tried for five months (without success) to obtain access to TrueCrypt-protected disks owned by the banker, after which they enlisted the help of the FBI. The FBI used dictionary attacks against Dantas' disks for over 12 months, but were still unable to decrypt them.

Sinon, il est évident qu'il ne faut pas utiliser de mot de passe tiré d'un dictionnaire ou trop court. La première intention sera de faire tourner un brute force avec un dictionnaire multilingues plus quelques agréments (caractères + nombres). PLus le mdp est grand et s'éloigne des dicos, moins il y a de chances pour que cet algorithme aboutisse. Vient ensuite le brute force aléatoire qui va traiter tous les caractères. Là, plus la longueur du mdp est élevée, plus cela va être long. Cela devient assez évident avec les configurations de minage bitcoin qui ont drastiquement raccourci les temps de recherche de ce type.

Cependant, je pense qu'il sera plus simple pour une personne mal intentionnée de hacker directement l'ordinateur, via un cheval de troie, d'un keylogger (présent dans quasi un cyber café sur deux visité) ou d'une capture d'impulsion clavier

________________________________________________________

L'expérience est une lumière qui n'éclaire que ceux qu'elle a déjà brûlés. Cédric Dassas

甩葱歌 - 古箏 - Distant Pulsar - Un Mauvais Fils - 25 Years of Zelda - Machinarium - Récapitulatif des projets électroniques - [Chroniques du Bunker de L'Apocalypse] - Projet Geiger - Culture ethnobotanique en France

tarsonis- Administrateur

-

Nombre de messages : 10691

Nombre de messages : 10691

Age : 37

Localisation : Grand Est

Loisirs : Trek, ethnobotanique, électronique DIY, nucléaire, médecine, post apo.

Date d'inscription : 21/05/2008

Re: Enfer informatique

Re: Enfer informatique

Sur les capacités de la NSA/FBI/Illuminatis et sans sombrer dans la paranoïa (je reste pour ma part convaincu que la plupart des chiffres actuels sont sûrs, même s'il peut y avoir des failles dans leur implémentation et leur utilisation), il faut quand même noter que s'ils étaient capables de les casser, leur intérêt serait probablement de faire croire qu'ils n'en sont pas capables, de manière à ce que leurs "adversaires" continuent à utiliser des systèmes qu'ils peuvent casser.tarsonis a écrit:A ceci près que :

Not even FBI was able to decrypt files of Daniel Dantas

On a d'ailleurs plusieurs exemples historiques. Pour n'en citer qu'un, la machine Enigma a été cassée pendant la 2ème GM par les alliés. Ce fait a été caché non seulement durant la guerre (pour que les allemands ne changent pas de code), mais également après car d'autres pays continuaient à utiliser des chiffrement similaires.

Quand c'est possible/nécessaire pour une enquête donnée, ils pourraient utiliser secrètement les données déchiffrées pour obtenir "d'autres preuves" via des méthodes de "construction parallèle" et ainsi monter un dossier recevable devant la justice dans lequel le fait que les données ont été lues n’apparaîtra pas.

Pour revenir sur Enigma, pendant la guerre, un grand nombre de méthodes était employé pour obtenir un résultat similaire (par exemple, envoyer un avion de reconnaissance pour qu'il passe "par hasard" là où un sous-marin était émergé, pour masquer le fait que la position de celui-ci était connue grâce au déchiffrement des messages, etc.).

Cyrus_Smith- Membre Premium - Participe à rendre le contenu de nos forums plus pertinent & pragmatique

-

Nombre de messages : 2252

Nombre de messages : 2252

Localisation : Île mystérieuse

Date d'inscription : 02/09/2011

Re: Enfer informatique

Re: Enfer informatique

Roooh, Dantas est tombé pour tentative de corruption de policier, rien concernant ses dossiers truecrypt n'a pu etre ajouté à sa charge. Mais comme écrit plus haut, amha un organisme de la taille de la NSA perdrait sans doute moins de temps à s'introduire sur un ordinateur pour récupérer la clef qu'en faisant tourner tous ses serveurs pour la casser

________________________________________________________

L'expérience est une lumière qui n'éclaire que ceux qu'elle a déjà brûlés. Cédric Dassas

甩葱歌 - 古箏 - Distant Pulsar - Un Mauvais Fils - 25 Years of Zelda - Machinarium - Récapitulatif des projets électroniques - [Chroniques du Bunker de L'Apocalypse] - Projet Geiger - Culture ethnobotanique en France

tarsonis- Administrateur

-

Nombre de messages : 10691

Nombre de messages : 10691

Age : 37

Localisation : Grand Est

Loisirs : Trek, ethnobotanique, électronique DIY, nucléaire, médecine, post apo.

Date d'inscription : 21/05/2008

Re: Enfer informatique

Re: Enfer informatique

Bis, même si c'est un fait qu'ils s'intéressent de très près et depuis longtemps aux ordinateurs quantique pour casser du code, aussi, ils peuvent avoir quelqu'accès à de jolis petits clusters...un organisme de la taille de la NSA perdrait sans doute moins de temps à s'introduire sur un ordinateur pour récupérer la clef qu'en faisant tourner tous ses serveurs pour la casser

(y'a bien des étudiants qui le font pour la cryptomonnaie http://www.cryptocoinsnews.com/news/harvard-student-uses-14000-core-supercomputer-mine-dogecoin/2014/02/24 ).

À mon sens, la stéganographie est la meilleure base comme l'idée de Grey Man, après en cas très sensible, suivre une formation dédiée ne serait pas du luxe probablement...

________________________________________________________

...N'est pas mort ce qui à jamais dort et au cours des ères peut mourir même la Mort... Briarée-Erèbe

Ash- Membre Premium

-

Nombre de messages : 5915

Nombre de messages : 5915

Age : 38

Localisation : Stairway to heavens (57)

Date d'inscription : 02/10/2008

Re: Enfer informatique

Re: Enfer informatique

Re !

Perso, j'ai commencé à avoir des doutes quand j'ai lu les logs de certains antivirus. Ces derniers peuvent essayer d'ouvrir le fichier avec le soft dédié pour l'analyser; du coup, tout ce qui est fake type avi au lieu de pdf ou qui contient un mdp d'ouverture (les zippés par exemple) retournent une erreur. Ensuite, une recherche par taille de fichiers renseigne assez vite du contenu intéressant : des fichiers massifs dans les répertoires de win sont d'office suspects. Si ensuite on affiche l'ensemble en mode miniature, les fake avi/pdf/doc/jpg (par exemple) n'auront pas de preview disponible....

Perso, je pars du principe que je peux me faire voler mon matos à tout moment (at home, bus, train, avion, etc...) donc avec une personne potentiellement bien rodée en la matière.

Disons que la stégano fonctionne à un niveau inférieur au cryptage. Quelqu'un qui fait sauter un TrueCrypt saura sans doute retrouver les fichiers cachés au vu des moyens mis en oeuvre.Ash a écrit:

À mon sens, la stéganographie est la meilleure base comme l'idée de Grey Man, après en cas très sensible, suivre une formation dédiée ne serait pas du luxe probablement...

Perso, j'ai commencé à avoir des doutes quand j'ai lu les logs de certains antivirus. Ces derniers peuvent essayer d'ouvrir le fichier avec le soft dédié pour l'analyser; du coup, tout ce qui est fake type avi au lieu de pdf ou qui contient un mdp d'ouverture (les zippés par exemple) retournent une erreur. Ensuite, une recherche par taille de fichiers renseigne assez vite du contenu intéressant : des fichiers massifs dans les répertoires de win sont d'office suspects. Si ensuite on affiche l'ensemble en mode miniature, les fake avi/pdf/doc/jpg (par exemple) n'auront pas de preview disponible....

Perso, je pars du principe que je peux me faire voler mon matos à tout moment (at home, bus, train, avion, etc...) donc avec une personne potentiellement bien rodée en la matière.

________________________________________________________

L'expérience est une lumière qui n'éclaire que ceux qu'elle a déjà brûlés. Cédric Dassas

甩葱歌 - 古箏 - Distant Pulsar - Un Mauvais Fils - 25 Years of Zelda - Machinarium - Récapitulatif des projets électroniques - [Chroniques du Bunker de L'Apocalypse] - Projet Geiger - Culture ethnobotanique en France

tarsonis- Administrateur

-

Nombre de messages : 10691

Nombre de messages : 10691

Age : 37

Localisation : Grand Est

Loisirs : Trek, ethnobotanique, électronique DIY, nucléaire, médecine, post apo.

Date d'inscription : 21/05/2008

Re: Enfer informatique

Re: Enfer informatique

J'utilise Visipics qui permet plusieurs degrés de comparaisons pour les photos ; Vraiment efficace selon moi du coup, je le recommande

C'est l'occasion de faire le tri et de garder le nécessaire... Chasse au doublons, multi sauvegarde... Etc..

Bon courage, je suis en plein dedans

________________________________________________________

J'ai pas mis de signature ! Et alors ?!

Ou alors, "L'inspiration, c'est comme le KK, des fois ça met longtemps a arriver".

ma prépa

demeter- Membre Premium

-

Nombre de messages : 175

Nombre de messages : 175

Age : 42

Localisation : Ain (BGB)

Loisirs : la contemplation, l'observation et une touche d'humour 'bien lourd'

Date d'inscription : 30/12/2012

Re: Enfer informatique

Re: Enfer informatique

Salut !

Perso pour le reste j'utilise Clonespy, qui permet de contrôler les fichiers similaires, par nom, par date, par hash, et de faire le ménage en supprimant selon un tas de paramètres (plus récent, chemin de plus long, dans tel répertoire, etc....)

http://www.clonespy.com/

Perso pour le reste j'utilise Clonespy, qui permet de contrôler les fichiers similaires, par nom, par date, par hash, et de faire le ménage en supprimant selon un tas de paramètres (plus récent, chemin de plus long, dans tel répertoire, etc....)

http://www.clonespy.com/

________________________________________________________

L'expérience est une lumière qui n'éclaire que ceux qu'elle a déjà brûlés. Cédric Dassas

甩葱歌 - 古箏 - Distant Pulsar - Un Mauvais Fils - 25 Years of Zelda - Machinarium - Récapitulatif des projets électroniques - [Chroniques du Bunker de L'Apocalypse] - Projet Geiger - Culture ethnobotanique en France

tarsonis- Administrateur

-

Nombre de messages : 10691

Nombre de messages : 10691

Age : 37

Localisation : Grand Est

Loisirs : Trek, ethnobotanique, électronique DIY, nucléaire, médecine, post apo.

Date d'inscription : 21/05/2008

Re: Enfer informatique

Re: Enfer informatique

Les états sont les plus grands pirates :

http://www.latribune.fr/technos-medias/20140422trib000826288/le-cyber-espionnage-augmente-surtout-en-europe-de-l-est.html

On peut télécharger le rapport ici :

http://www.verizonenterprise.com/DBIR/2014/insider/?utm_source=earlyaccess&utm_medium=redirect&utm_campaign=DBIR

Je m'étonne un peu d'apprendre que moins de 1 % des attaques viennent des Etats-Unis (p.39 du rapport). Après les révélations de Snowden, j'ai du mal à comprendre ce chiffre très bas. Peut-être que la NSA a tellement accès là où elle veut que ça n'est même plus identifié comme des attaques ?

En 2013, les intrusions malveillantes motivées par l'espionnage provenaient pour 49% de Chine et d'autres pays d'Asie orientale, mais les pays d'Europe orientale, notamment russophones, ont été soupçonnés dans 21% des cas. précise l'opérateur américain Verizon Communications dans son rapport annuel "Data Breach Investigations Report".

(...)

L'étude attribue 11% des cas d'espionnage informatique à des organisations criminelles organisées et 87% à des Etats.

(...)

"Nous assistons à un début de rapprochement entre le crime organisé classique et l'espionnage", résume Bryan Sartin, selon lequel cette tendance devrait se poursuivre.

http://www.latribune.fr/technos-medias/20140422trib000826288/le-cyber-espionnage-augmente-surtout-en-europe-de-l-est.html

On peut télécharger le rapport ici :

http://www.verizonenterprise.com/DBIR/2014/insider/?utm_source=earlyaccess&utm_medium=redirect&utm_campaign=DBIR

Je m'étonne un peu d'apprendre que moins de 1 % des attaques viennent des Etats-Unis (p.39 du rapport). Après les révélations de Snowden, j'ai du mal à comprendre ce chiffre très bas. Peut-être que la NSA a tellement accès là où elle veut que ça n'est même plus identifié comme des attaques ?

Barnabé- Membre Premium

-

Nombre de messages : 5313

Nombre de messages : 5313

Localisation : Massif Central

Date d'inscription : 28/04/2008

Re: Enfer informatique

Re: Enfer informatique

Je croit que ces chiffres ne s'applique qu'aux cas détecté d'intrusions (detection par log, par FireWall, rapport de société d'antivirus, pleintes d'entreprises ou de particulier, etc...) car la plupart des attaques passent normalement inaperçu (C'est le but justement pour pouvoir exploité les données volé).

________________________________________________________

Je suit comme le scorpion, je chasse tranquille, je fuit le danger, mais faut pas me marché dessus car je pique.

Que le meilleur de votre passé soit le pire de votre avenir !

Que le meilleur de votre passé soit le pire de votre avenir !

Présentation BAROUD

Présentation BAROUD

Re: Enfer informatique

Re: Enfer informatique

Pour les anglophones, The Ultimate Privacy Guide résume (?) comment améliorer la protection de votre vie privée informatique. Depuis les extensions pour navigateurs dont on a parlé plus haut, jusqu'à l'utilisation de logiciels comme Tor et PGP, en passant par TrueCrypt.

Cyrus_Smith- Membre Premium - Participe à rendre le contenu de nos forums plus pertinent & pragmatique

-

Nombre de messages : 2252

Nombre de messages : 2252

Localisation : Île mystérieuse

Date d'inscription : 02/09/2011

Re: Enfer informatique

Re: Enfer informatique

logan a écrit:Pour le coté anonyme de façon général, il y a aussi d'autres possibilités aujourd'hui. Mais plutôt utilisé par les paranos ou les "méchants": hackers, carders (ceux qui font du traffic de cartes banquaires), etc.. Par exemple quelques infos ici : - Test moyens paiement anonyme et - Peut on acheter anonymement sur internet

En quelques mots :

- Vous vous rendez dans un bureau de tabac, ou un point de vente agrée, et vous achetez (en espèce bien sûr, et avec la casquette et les lunettes de soleil) une carte de type ukash ou toneo (il y a d'autres modèles ou marques). Ces cartes contiennent un code à gratter, que vous rentrez sur leur site web et qui vous donne une somme d'argent "internet". Certaines cartes ont également des fonctions complémentaires (téléphone, accès internet, etc..)

- Vous pouvez avec cet argent "internet" acheter directement du matos ou des services sur les sites internet qui acceptent ces moyens de paiement spécifiques (ils sont de plus en plus nombreux).

- Ou encore convertir cet argent "internet" en d'autres moyens de paiement. Par exemple le fameux webmoney , une sorte de paypal russe utilisé par la plupart des spammeurs, mafia & co .. Et ainsi de suite, le convertir dans d'autres types de monnaie en restant toujours anonyme ..

- Bien sûr toutes les manipulations sur internet doivent être effectuées anonymement : donc on peut commencer par inscrire son code de carte toneo par exemple à partir d'un accès internet public (type mcdo), et après acheter et utiliser des services de proxy/vpn payants avec cette même carte, situé dans les pays qui vont bien (îles xxx = juridiction quasi nulle).

Juste quelques pistes comme çà, mais si on est vraiment motivé/méticuleux, et en cherchant un peu, il y a moyen d'arriver à contourner le système et d'être quasi 100% anonyme pour la plupart de ses besoins ... Encore fois ceux qui utilisent toutes ses "astuces" sont souvent mal intentionnés

Edit : cette méthode reste légale, après il y a d'autres possibilités plus efficaces mais souvent limites voir illégales. Quelques articles dans l'ezine Rafale je crois ou sinon sur les forums spécialisés ..

Ce post remontait à longtemps .. il est toujours d'actualité mais une connaissance m'a montré aujourd’hui un autre système, qui selon le besoin peut être plus simple, pour faire des achats anonyme (sur internet mais aussi dans les magasins, etc.). Testé devant moi, donc je confirme que ça marche.

La carte prépayée PCSMasterCard https://www.pcsmastercard.com/ . Carte que vous pouvez acheter "en liquide", "légalement", sans aucune vérification d’identité, dans de nombreux bureaux de tabac ou d'autres points de vente. Vous obtenez donc une carte bancaire de ce type

Le principal avantage c'est qu'elle fonctionne comme une carte bleu classique.

- avec les numéros, date d'expiration, etc : vous pouvez faire des achats sur internet.

- avec la puce : vous pouvez payer en magasin, faire des retraits, etc..

Après il faut quand même gérer finement la partie activation et recharge.

Pour l'activer, il faut envoyer un sms à un numéro. Point sensible donc si on veut rester anonyme de bout en bout.

Plusieurs solutions à celà. Par exemple utilisé une carte sim prépayée, acheté en liquide. A noter il n'est plus si évident que çà de s'en procurer, les grandes surfaces demandent maintenant souvent une carte d'identité pour l'achat d'une carte sim prépayée. Mais il reste encore pas mal de petits magasins (chinois & certains café & etc) qui vendent des cartes sim directement.

Pour la recharger si besoin, vous pouvez acheter par exemple des coupons-recharges "en liquide" (aussi dans les bureaux de tabac ou point de vente). Ces recharges se présentent sous la forme d'un bout de papier avec un code. Soit le montant est chargé directement sur votre carte par le commercant (anonymement donc). Soit vous pouvez passer ultérieurement par leur site internet (de préférence avec une connexion internet anonyme..), ou encore en envoyant un sms avec le code. D'autres moyens sont indiqués sur leur site.

Rien de révolutionnaire non plus, ces méthodes existent depuis assez longtemps. mais souvent compliqués et principalement utilisés par le coté obscur de la force

Avec l'ère snowden, big brother & co, ces méthodes devraient surement se démocratiser d'avantage, pour fournir au citoyen lambda des solutions alternatives ..

Avec l'ère snowden, big brother & co, ces méthodes devraient surement se démocratiser d'avantage, pour fournir au citoyen lambda des solutions alternatives .. Re: Enfer informatique

Re: Enfer informatique

Effrayant .. Vraiment ..

Un extrait des annexes/documents du livre que Glenn Greenwald est en train de sortir "No Place to Hide". Pour rappel, c'est le journaliste à qui Snowden a remis les documents qu'il avait récupéré de la NSA & Co. Documents qui sont encore nombreux à ne pas avoir été diffusé. Selon lui, il y en a même pour encore plusieurs mois/années pour tout diffuser ...

http://glenngreenwald.net/pdf/NoPlaceToHide-Documents-Compressed.pdf

Même avec tout ce qui nous a déjà été dit sur le sujet, je suis encore bluffé par les capacités d'interception de la NSA & Co.

On avait déjà appris beaucoup de choses, facebook, google, écoutes directes sur les lignes des opérations télécoms, backdoor dans les firmwares de matériels avec du callback beacon, etc.

Mais plus on en apprend, plus l'ampleur de ces interceptions devient encore plus importante. Là c'est certains pays (comme les bahamas) dont les conversations téléphoniques "completes" de "tous" les citoyens sont interceptés, et stockées pendant 1 mois ... un accès aux données de facebook/google bien plus important que ce qui était supposé au départ .. des partenariats forts avec des boites comme cisco,oracle, microsoft,.. (perso ca me .. d'en voir plusieurs avec lesquelles je bosse régulièrement dans le cadre de mon boulot), et plein d'autres trucs ... on vit vraiment dans un monde de taré ..

.. d'en voir plusieurs avec lesquelles je bosse régulièrement dans le cadre de mon boulot), et plein d'autres trucs ... on vit vraiment dans un monde de taré ..

Un extrait des annexes/documents du livre que Glenn Greenwald est en train de sortir "No Place to Hide". Pour rappel, c'est le journaliste à qui Snowden a remis les documents qu'il avait récupéré de la NSA & Co. Documents qui sont encore nombreux à ne pas avoir été diffusé. Selon lui, il y en a même pour encore plusieurs mois/années pour tout diffuser ...

http://glenngreenwald.net/pdf/NoPlaceToHide-Documents-Compressed.pdf

Même avec tout ce qui nous a déjà été dit sur le sujet, je suis encore bluffé par les capacités d'interception de la NSA & Co.

On avait déjà appris beaucoup de choses, facebook, google, écoutes directes sur les lignes des opérations télécoms, backdoor dans les firmwares de matériels avec du callback beacon, etc.

Mais plus on en apprend, plus l'ampleur de ces interceptions devient encore plus importante. Là c'est certains pays (comme les bahamas) dont les conversations téléphoniques "completes" de "tous" les citoyens sont interceptés, et stockées pendant 1 mois ... un accès aux données de facebook/google bien plus important que ce qui était supposé au départ .. des partenariats forts avec des boites comme cisco,oracle, microsoft,.. (perso ca me

.. d'en voir plusieurs avec lesquelles je bosse régulièrement dans le cadre de mon boulot), et plein d'autres trucs ... on vit vraiment dans un monde de taré ..

.. d'en voir plusieurs avec lesquelles je bosse régulièrement dans le cadre de mon boulot), et plein d'autres trucs ... on vit vraiment dans un monde de taré ..

Re: Enfer informatique

Re: Enfer informatique

Logan a écrit: on vit vraiment dans un monde de taré..

+1

+1Disons que j'en ai la certitude depuis le jour ou mon coiffeur ,au moment de payer ma coupe de cheveux ,m'a demandé mon nom,mon prénom,mon adresse,mon numéro de téléphone..et ma date de naissance..

________________________________________________________

"Le problème avec ce monde est que les personnes intelligentes sont pleines de doutes tandis que les personnes stupides sont pleines de confiance."

"Quand on se fait vieux, on se réveille chaque matin avec l'impression que le chauffage ne marche pas."

C'est ça le problème avec la gnôle, songeai-je en me servant un verre. S'il se passe un truc moche, on boit pour essayer d'oublier; s'il se passe un truc chouette, on boit pour le fêter, et s'il ne se passe rien, on boit pour qu'il se passe quelque chose.

Re: Enfer informatique

Re: Enfer informatique

Computrace, le mouchard légitime qui ne vous veut que du bien.

Ce mouchard serait installé d'office par un nombre croissant de constructeurs d'ordinateurs. Officiellement, cela sert à pouvoir retrouver des ordinateurs volés, si j'ai bien compris.

Un article en français :

http://korben.info/computrace-lojack-absolute.html

Un article en anglais qui pèse le pour et le contre (puisque le fabricant du logiciel explique que tout est en règle) :

http://www.theregister.co.uk/2014/02/17/kaspersky_computrace/

La FAQ de Kaspersky, qui maintient sa version des faits :

http://www.securelist.com/en/blog/208216083/Absolute_Computrace_Frequently_Asked_Questions

Il semble en tout cas que ce n'est qu'une vulnérabilité potentielle, et qu'aucune attaque n'a encore menée par ce moyen. Par contre, l'info qu'on peut avoir ce genre de logiciel installé au niveau le plus profond et résistant (BIOS) sans être averti, c'est quand même dérangeant.

Ce mouchard serait installé d'office par un nombre croissant de constructeurs d'ordinateurs. Officiellement, cela sert à pouvoir retrouver des ordinateurs volés, si j'ai bien compris.

Un article en français :

http://korben.info/computrace-lojack-absolute.html

Un article en anglais qui pèse le pour et le contre (puisque le fabricant du logiciel explique que tout est en règle) :

http://www.theregister.co.uk/2014/02/17/kaspersky_computrace/

La FAQ de Kaspersky, qui maintient sa version des faits :

http://www.securelist.com/en/blog/208216083/Absolute_Computrace_Frequently_Asked_Questions

Il semble en tout cas que ce n'est qu'une vulnérabilité potentielle, et qu'aucune attaque n'a encore menée par ce moyen. Par contre, l'info qu'on peut avoir ce genre de logiciel installé au niveau le plus profond et résistant (BIOS) sans être averti, c'est quand même dérangeant.

Barnabé- Membre Premium

-

Nombre de messages : 5313

Nombre de messages : 5313

Localisation : Massif Central

Date d'inscription : 28/04/2008

Re: Enfer informatique

Re: Enfer informatique

Salut !

A noter qu'il existe déjà un soft permettant de savoir si le mouchard est présent sur le système et, dans la positive, de patcher le fichier host pour bloquer ses communications :

http://sourceforge.net/projects/computrace-lojack-checker/files/latest/download

A noter qu'il existe déjà un soft permettant de savoir si le mouchard est présent sur le système et, dans la positive, de patcher le fichier host pour bloquer ses communications :

http://sourceforge.net/projects/computrace-lojack-checker/files/latest/download

________________________________________________________

L'expérience est une lumière qui n'éclaire que ceux qu'elle a déjà brûlés. Cédric Dassas

甩葱歌 - 古箏 - Distant Pulsar - Un Mauvais Fils - 25 Years of Zelda - Machinarium - Récapitulatif des projets électroniques - [Chroniques du Bunker de L'Apocalypse] - Projet Geiger - Culture ethnobotanique en France

tarsonis- Administrateur

-

Nombre de messages : 10691

Nombre de messages : 10691

Age : 37

Localisation : Grand Est

Loisirs : Trek, ethnobotanique, électronique DIY, nucléaire, médecine, post apo.

Date d'inscription : 21/05/2008

Re: Enfer informatique

Re: Enfer informatique

@tarsonis : trop fort, l'antivirus (symantec) de mon bureau m’empêche d'installer le Computrace Lojack "Checker" . plus précisement il m’empêche l'écriture sur disque, donc le téléchargement de l'.exe ...

@barnabé : merci pour la trouvaille ..

@barnabé : merci pour la trouvaille ..

Re: Enfer informatique

Re: Enfer informatique

Il se passe des choses du côté de TrueCrypt. À savoir: le site web indique à présent que TrueCrypt n'est pas sûr (sans autre précision) et invite à passer à BitLocker, tandis qu'une nouvelle version (7.2) de TrueCrypt qui enlève (paraît-il) la plupart des fonctions et fait la même recommandation a été publiée, les anciennes ayant été supprimées de la page de téléchargement.

Pour l'instant, il y a de grosses interrogations sur ce qui se passe réellement. Le site web a-t-il été piraté d'une manière ou d'une autre (sachant que la signature de la nouvelle version semble valide)? Le développeur (inconnu) de TrueCrypt a-t-il simplement décidé de jeter l'éponge? Y a-t-il été forcé?

Si la disparition de TrueCrypt devait se confirmer, il y aurait alors un vide. Les alternatives ne sont pas multi-plates-formes, et la résistance de nombre d'elles (dont BitLocker, que le site Web recommande à la place de TC) face à des agences à trois lettres américaines semble très douteuse.

Affaire à suivre. Pour l'instant, il semble urgent d'attendre.

Pour l'instant, il y a de grosses interrogations sur ce qui se passe réellement. Le site web a-t-il été piraté d'une manière ou d'une autre (sachant que la signature de la nouvelle version semble valide)? Le développeur (inconnu) de TrueCrypt a-t-il simplement décidé de jeter l'éponge? Y a-t-il été forcé?

Si la disparition de TrueCrypt devait se confirmer, il y aurait alors un vide. Les alternatives ne sont pas multi-plates-formes, et la résistance de nombre d'elles (dont BitLocker, que le site Web recommande à la place de TC) face à des agences à trois lettres américaines semble très douteuse.

Affaire à suivre. Pour l'instant, il semble urgent d'attendre.

Cyrus_Smith- Membre Premium - Participe à rendre le contenu de nos forums plus pertinent & pragmatique

-

Nombre de messages : 2252

Nombre de messages : 2252

Localisation : Île mystérieuse

Date d'inscription : 02/09/2011

Re: Enfer informatique

Re: Enfer informatique

Salut !

Pour les intéressés, j'ai les archives de la version 7.1.a pour Windows, Mac OS X et Linux 32 et 64 bits...et le code source

Les raisons sont assez nébuleuses dans cette histoire, d'autant que le code source de Truecrypt était en accès libre; ce qui n'est pas le cas du Bitlocker de Microsoft !

Le plus gros problème de Truecrypt, comme pour la plupart des soft d'encryptage est le dump de mémoire vive. Est-ce lié à ce point ? Vu que Win a tendance à laisser toutes les variables en RAM, même de processus terminés.

Ps :

http://www.zdnet.fr/actualites/la-mysterieuse-mise-a-mort-de-truecrypt-39801739.htm

Pour les intéressés, j'ai les archives de la version 7.1.a pour Windows, Mac OS X et Linux 32 et 64 bits...et le code source

Les raisons sont assez nébuleuses dans cette histoire, d'autant que le code source de Truecrypt était en accès libre; ce qui n'est pas le cas du Bitlocker de Microsoft !

Le plus gros problème de Truecrypt, comme pour la plupart des soft d'encryptage est le dump de mémoire vive. Est-ce lié à ce point ? Vu que Win a tendance à laisser toutes les variables en RAM, même de processus terminés.

Ps :

http://www.zdnet.fr/actualites/la-mysterieuse-mise-a-mort-de-truecrypt-39801739.htm

Ce revirement a lieu en plein audit du code de l’application. Financé (crowdfundé) en octobre sur IndieGogo, cet audit devait notamment s’assurer du vrai niveau de sécurité du logiciel, jusqu’ici largement indéterminé. La première phase de l’audit du code, terminée à la mi-avril, avait révélé quelques problèmes, aucun ne remettait en cause la qualité du logiciel. Suite à la lecture de l’audit, l’expert en sécurité Bruce Schneier déclarait simplement qu’il continuerait à l’utiliser.

Après l’audit du code, la deuxième phase devait débuter : une analyse cryptographique en bonne et due forme. Comme le rappelle The Register, les responsables de l’audit ont d’ailleurs annoncé mercredi espérer "avoir une grande nouvelle à annoncer cette semaine" sur leur page IndieGogo.

________________________________________________________

L'expérience est une lumière qui n'éclaire que ceux qu'elle a déjà brûlés. Cédric Dassas

甩葱歌 - 古箏 - Distant Pulsar - Un Mauvais Fils - 25 Years of Zelda - Machinarium - Récapitulatif des projets électroniques - [Chroniques du Bunker de L'Apocalypse] - Projet Geiger - Culture ethnobotanique en France

tarsonis- Administrateur

-

Nombre de messages : 10691

Nombre de messages : 10691

Age : 37

Localisation : Grand Est

Loisirs : Trek, ethnobotanique, électronique DIY, nucléaire, médecine, post apo.

Date d'inscription : 21/05/2008

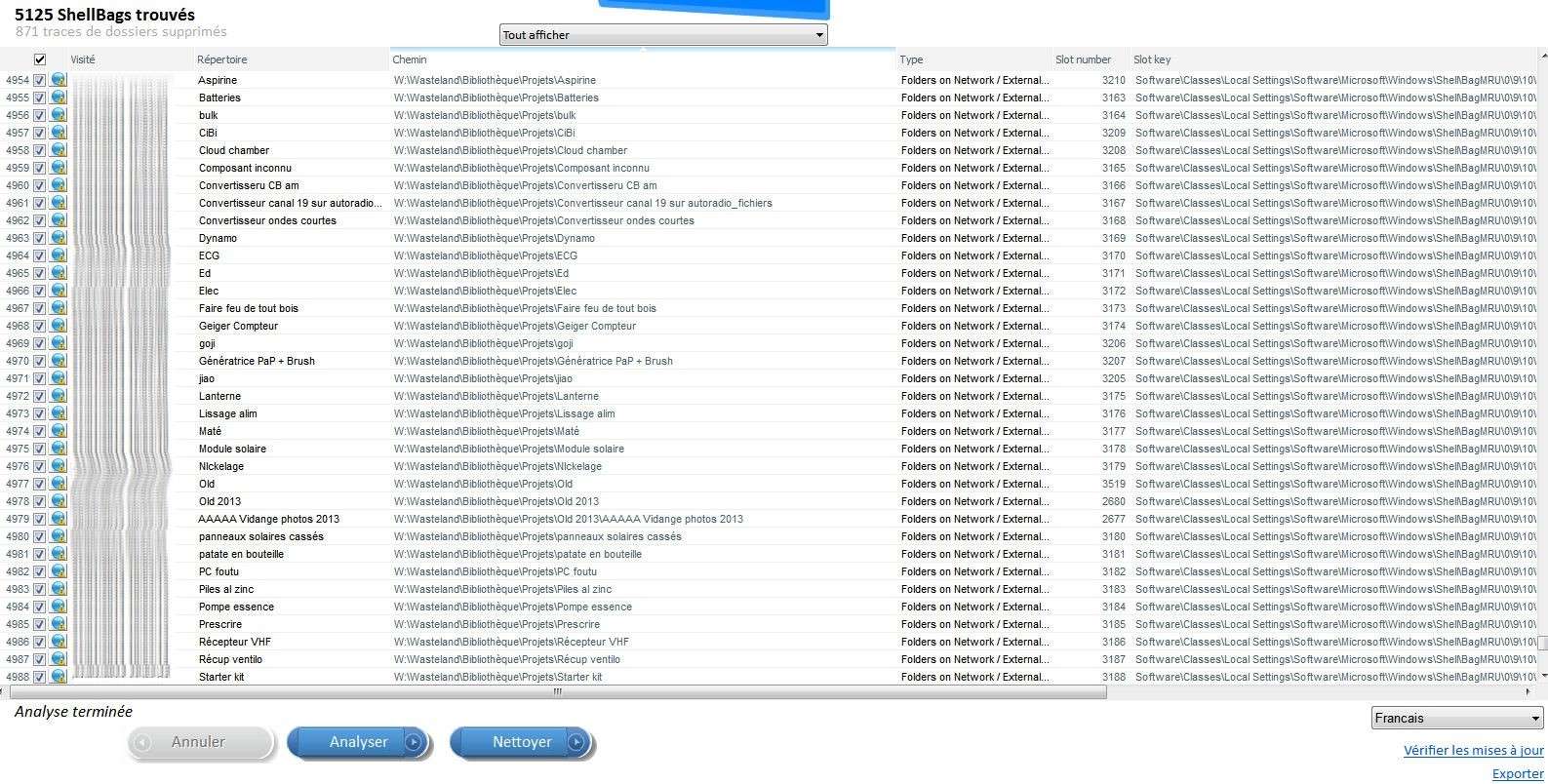

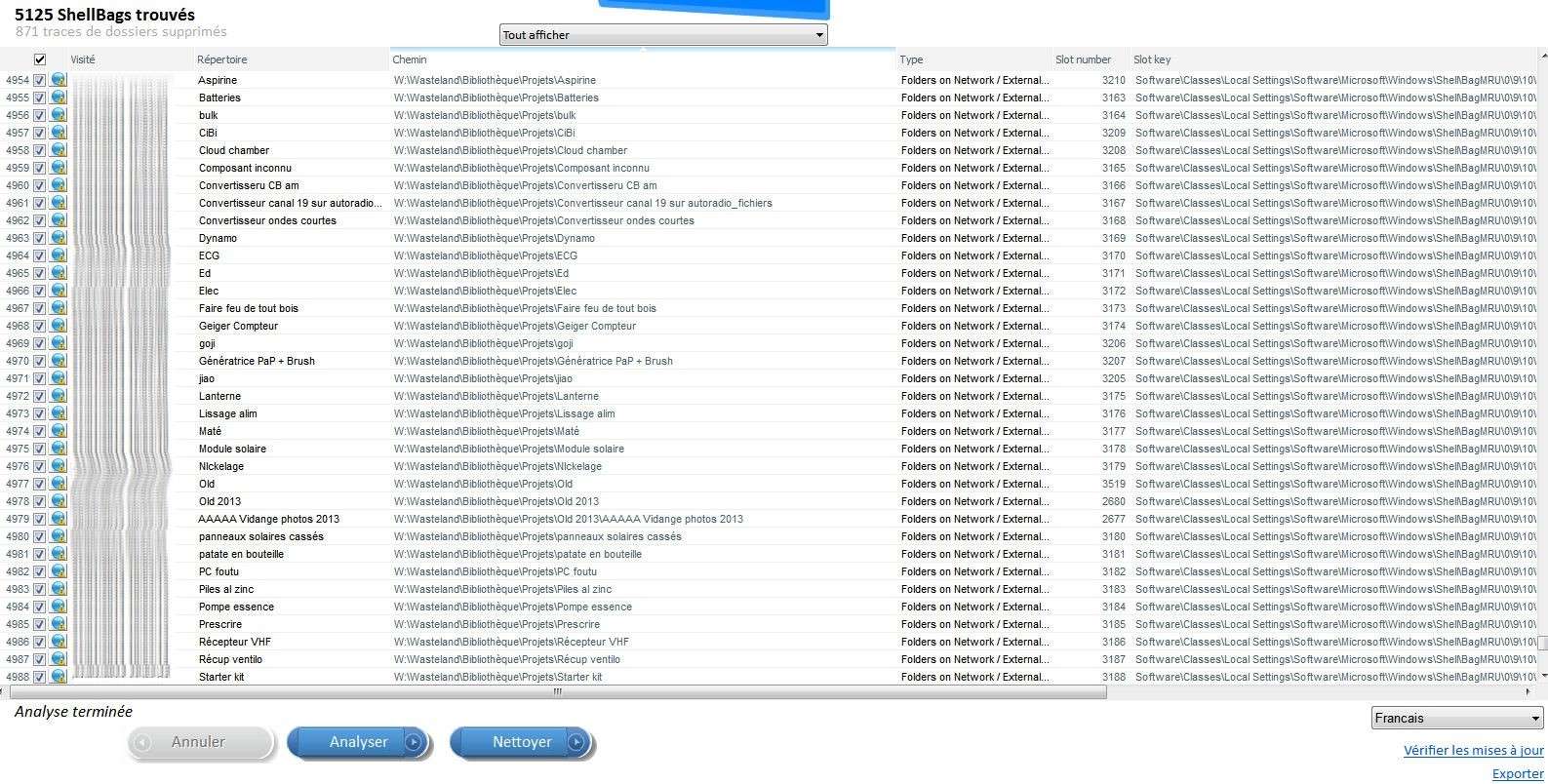

shellbags de windows

shellbags de windows

Salut à tous !

En parcourant le site de Korben, je suis tombé sur un post relativement étonnant : Les shellbags de windows.

http://korben.info/shellbags.html

Étant relativement paranoïaque, j'ai pour habitude de crypter mes information sensibles sur volumes montés (type Truecrypt; je persiste dans cette voie tant que je n'ai pas plus d'infos sur l'abandon de ce projet), et de passer régulièrement des coups de CCleaner et autres softs sur le registre, donc je m'attendais à trouver les dernières entrées de la journée seulement.

Grosse surprise en trouvant plus de 5000 entrées !

Le pire est que l'on peut lire les chemins exacts d'accès aux fichiers (dont certains des miens sont nominatifs par exemple), avec date d'accès (à la minute près), de création, de modification et de suppression.

Exemple peu sensible avec un de mes volumes Truecrypt, au sujet de mes projets sur Oldu :

Avec les dates effacées, pour ne pas révéler mes moments d'insomnie

Les occurrences ayant été triées par répertoire, mais l'ensemble remonte jusqu'à la date d'achat de l'ordinateur.....

Théoriquement, on peut remonter quasiment toute votre activité..... je vous laisse à la lecture de l'excellent : “Using shellbag information to reconstruct user activities”

Fort heureusement, l'outil (gratuit et sans installation) d'analyse permet aussi de tout bazarder !

Shellbag Analyzer & Cleaner

Bonne vidange !

En parcourant le site de Korben, je suis tombé sur un post relativement étonnant : Les shellbags de windows.

http://korben.info/shellbags.html

Saviez vous qu'en jetant simplement un oeil dans votre base de registre Windows, n'importe qui peut y trouver la liste des dossiers et des fichiers récemment accédés ?

Ces éléments sont les ShellBags et ils sont utiles au système puisque c'est ce qui permet d'enregistrer les paramètres d'affichage dossier par dossier. Mais c'est aussi un élément qui peut "trahir" vos activités sur votre PC. En effet, ces "shellbags" sont conservés avec la date de création et la date d'accès aux dossiers et cela même si le dossier a été supprimé.[...]

Étant relativement paranoïaque, j'ai pour habitude de crypter mes information sensibles sur volumes montés (type Truecrypt; je persiste dans cette voie tant que je n'ai pas plus d'infos sur l'abandon de ce projet), et de passer régulièrement des coups de CCleaner et autres softs sur le registre, donc je m'attendais à trouver les dernières entrées de la journée seulement.

Grosse surprise en trouvant plus de 5000 entrées !

Le pire est que l'on peut lire les chemins exacts d'accès aux fichiers (dont certains des miens sont nominatifs par exemple), avec date d'accès (à la minute près), de création, de modification et de suppression.

Exemple peu sensible avec un de mes volumes Truecrypt, au sujet de mes projets sur Oldu :

Avec les dates effacées, pour ne pas révéler mes moments d'insomnie

Les occurrences ayant été triées par répertoire, mais l'ensemble remonte jusqu'à la date d'achat de l'ordinateur.....

Théoriquement, on peut remonter quasiment toute votre activité..... je vous laisse à la lecture de l'excellent : “Using shellbag information to reconstruct user activities”

Fort heureusement, l'outil (gratuit et sans installation) d'analyse permet aussi de tout bazarder !

Shellbag Analyzer & Cleaner

Bonne vidange !

Dernière édition par tarsonis le Mer 16 Juil 2014 - 21:57, édité 1 fois

________________________________________________________

L'expérience est une lumière qui n'éclaire que ceux qu'elle a déjà brûlés. Cédric Dassas

甩葱歌 - 古箏 - Distant Pulsar - Un Mauvais Fils - 25 Years of Zelda - Machinarium - Récapitulatif des projets électroniques - [Chroniques du Bunker de L'Apocalypse] - Projet Geiger - Culture ethnobotanique en France

tarsonis- Administrateur

-

Nombre de messages : 10691

Nombre de messages : 10691

Age : 37

Localisation : Grand Est

Loisirs : Trek, ethnobotanique, électronique DIY, nucléaire, médecine, post apo.

Date d'inscription : 21/05/2008

Re: Enfer informatique

Re: Enfer informatique

Wow..... Merci beaucoup pour cette trouvailel. C'est du lourd dans le monde de l'informatique que tu nous sort là.

________________________________________________________

On hérite pas de la terre de nos parents, on l'emprunte a nos enfants.

Un peuple qui est près a cédez un peu de libérer pour plus de sécurité, ne mérite n'y l'un, n'y l'autre et finira par perdre les deux. Thomas jefferson.

Pas capable est mort hier, il s'essaye est né ce matin.

argoth- Animateur

-

Nombre de messages : 3376

Nombre de messages : 3376

Date d'inscription : 16/08/2010

Re: Enfer informatique

Re: Enfer informatique

viens de la faire,impressionnant car il y avait effectivement la trace de mes modifs du premier jour de mise en service du poste,des changements d'antivirus et de l'enregistrement de mon certificat électronique pour les impots...

troisgriffes- Membre

-

Nombre de messages : 3562

Nombre de messages : 3562

Localisation : Sud RP

Emploi : technicien

Date d'inscription : 17/11/2012

Re: Enfer informatique

Re: Enfer informatique

...sans oublier bien sûr la surveillance des conversations sur Skype.Le journaliste Glenn Greewald révèle que le GCHQ [Agence de renseignement électronique du gouvernement britannique] dispose d’une impressionnante liste d’outils pour trafiquer les sondages d’opinion sur le net, gonfler les vues d’une vidéo Youtube, jouer aux spammeurs… Hallucinant.

http://www.01net.com/editorial/623816/l-edifiant-arsenal-des-espions-britanniques-pour-manipuler-les-contenus-sur-le-web/?google_editors_picks=true

Barnabé- Membre Premium

-

Nombre de messages : 5313

Nombre de messages : 5313

Localisation : Massif Central

Date d'inscription : 28/04/2008

Re: Enfer informatique

Re: Enfer informatique

Juste deux remarques :

- On a déjà parlé de Skype et sa politique de confidentialité un peu olé olé, pour un service avant tout "gratuit" :Enfer informatique

En gros, quand il y a une collecte d'information qui va de vos infos civiles à vos transactions bancaires, ayant " pour objectif principal de vous fournir une expérience sécurisée, simple, efficace et personnalisée.", il ne faut pas vraiment s'étonner du traitement qu'il en est fait ensuite.

- L'entreprise a radicalement changé le concept du logiciel depuis un an : on est passé d'une architecture P2P (relativement pénible à tracer, surtout avec Tor ou un proxy), à une architecture centralisée (on envoie tout à un gros serveur). On fait en général l'inverse pour de meilleures performances. Ici, on parle bien de fermeture avec création d'un goulet d'étranglement des flux sur les serveurs de Skype.

Le motif officiel avancé est de pouvoir prendre en charge les applications mobiles, qui ne peuvent être contactées via les protocoles réseau ordinaires car un mobile n'a pas d'IP publique, donc ne peut être un serveur, ce n'est pas du vrai "internet" vendu par la téléphonie.

C'est une raison assez tirée par les cheveux; il est plus facile de penser qu'il est plus simple de surveiller les communications si elles sont toutes obligées de transiter par un endroit précis du web, ce qui est le credo de Micro$oft......

le programme Miniature Hero, soit la surveillance en temps réel des coups de fils passés par Skype.

- On a déjà parlé de Skype et sa politique de confidentialité un peu olé olé, pour un service avant tout "gratuit" :Enfer informatique

En gros, quand il y a une collecte d'information qui va de vos infos civiles à vos transactions bancaires, ayant " pour objectif principal de vous fournir une expérience sécurisée, simple, efficace et personnalisée.", il ne faut pas vraiment s'étonner du traitement qu'il en est fait ensuite.

- L'entreprise a radicalement changé le concept du logiciel depuis un an : on est passé d'une architecture P2P (relativement pénible à tracer, surtout avec Tor ou un proxy), à une architecture centralisée (on envoie tout à un gros serveur). On fait en général l'inverse pour de meilleures performances. Ici, on parle bien de fermeture avec création d'un goulet d'étranglement des flux sur les serveurs de Skype.

Le motif officiel avancé est de pouvoir prendre en charge les applications mobiles, qui ne peuvent être contactées via les protocoles réseau ordinaires car un mobile n'a pas d'IP publique, donc ne peut être un serveur, ce n'est pas du vrai "internet" vendu par la téléphonie.

C'est une raison assez tirée par les cheveux; il est plus facile de penser qu'il est plus simple de surveiller les communications si elles sont toutes obligées de transiter par un endroit précis du web, ce qui est le credo de Micro$oft......

________________________________________________________

L'expérience est une lumière qui n'éclaire que ceux qu'elle a déjà brûlés. Cédric Dassas

甩葱歌 - 古箏 - Distant Pulsar - Un Mauvais Fils - 25 Years of Zelda - Machinarium - Récapitulatif des projets électroniques - [Chroniques du Bunker de L'Apocalypse] - Projet Geiger - Culture ethnobotanique en France

tarsonis- Administrateur

-

Nombre de messages : 10691

Nombre de messages : 10691

Age : 37

Localisation : Grand Est

Loisirs : Trek, ethnobotanique, électronique DIY, nucléaire, médecine, post apo.

Date d'inscription : 21/05/2008

Re: Enfer informatique

Re: Enfer informatique

Et ça revient encore une fois !

La neutralité du net risque d'en prendre un sérieux coup, entre la case "pouvoir judiciaire" qui saute et l'implication des FAI...

http://www.numerama.com/magazine/29975-loi-anti-terrorisme-ce-que-dit-le-texte-sur-le-blocage-des-sites-web.html

La neutralité du net risque d'en prendre un sérieux coup, entre la case "pouvoir judiciaire" qui saute et l'implication des FAI...

http://www.numerama.com/magazine/29975-loi-anti-terrorisme-ce-que-dit-le-texte-sur-le-blocage-des-sites-web.html

Loi anti-terrorisme : ce que dit le texte sur le blocage des sites web

Le projet de loi anti-terroriste de Bernard Cazeneuve confie à l'administration le soin d'établir une liste "d'adresses électroniques" de sites que les FAI auront ordre de bloquer "sans délai". Un juge n'interviendra que pour vérifier le processus d'établissement de la liste, pas la liste elle-même.

Les services de l'Assemblée Nationale ont publié ce jeudi l'intégralité du projet de loi "renforçant les dispositions relatives à la lutte contre le terrorisme", dans lequel figure le dispositif de blocage administratif des sites de propagande terroriste, dont nous expliquions hier en quoi il est anti-démocratique. Nous savons donc désormais très précisément ce qu'il prévoit.

Ainsi, le texte crée un nouvel article 421-2-5 du code pénal, qui punit "le fait, publiquement, par quelque moyen que ce soit, de provoquer directement à des actes de terrorisme ou de faire l’apologie de ces actes". Lorsque c'est fait sur Internet, la peine est plus lourde, passant de 5 à 7 ans de prison.

L'article 9 du projet de loi modifie par ailleurs le très fondamental article 6 de la loi pour confiance dans l'économie numérique (LCEN), pour dire que les FAI et les hébergeurs doivent "concourir à la lutte contre la diffusion" des contenus incitant au terrorisme ou faisant son apologie, et qu'ils doivent donc :

- mettre en place un dispositif facilement accessible et visible permettant à toute personne de porter à leur connaissance ce type de données ;

- informer promptement les autorités publiques compétentes de toutes activités [d'incitation ou apologie du terrorisme] qui leur seraient signalées et qu'exerceraient les destinataires de leurs services ;

- rendre publics les moyens qu'elles consacrent à la lutte contre ces activités illicites.

Surtout, le projet de loi dispose que "lorsque les nécessités de la lutte contre la provocation à des actes terroristes ou l’apologie de tels actes (...) le justifient", ce qui est de l'interprétation souveraine de l'Etat, "l’autorité administrative notifie aux (FAI) les adresses électroniques des services de communication au public en ligne contrevenant aux dispositions de cet article, auxquelles ces personnes doivent empêcher l’accès sans délai".

Un magistrat pour contrôler la forme, pas le fond

[...]

________________________________________________________

L'expérience est une lumière qui n'éclaire que ceux qu'elle a déjà brûlés. Cédric Dassas

甩葱歌 - 古箏 - Distant Pulsar - Un Mauvais Fils - 25 Years of Zelda - Machinarium - Récapitulatif des projets électroniques - [Chroniques du Bunker de L'Apocalypse] - Projet Geiger - Culture ethnobotanique en France

tarsonis- Administrateur

-

Nombre de messages : 10691

Nombre de messages : 10691

Age : 37

Localisation : Grand Est

Loisirs : Trek, ethnobotanique, électronique DIY, nucléaire, médecine, post apo.

Date d'inscription : 21/05/2008

Re: Enfer informatique

Re: Enfer informatique

Encore une fois, l'excuse du pedo-nazi terroriste permet de s'assoir sur les libertés individuelles...

Da- Membre Premium - Participe à rendre le contenu de nos forums plus pertinent & pragmatique

-

Nombre de messages : 3039

Nombre de messages : 3039

Localisation : BZH - 56

Emploi : Artisan en informatique et ferronerie

Date d'inscription : 03/06/2009

Page 11 sur 23 •  1 ... 7 ... 10, 11, 12 ... 17 ... 23

1 ... 7 ... 10, 11, 12 ... 17 ... 23

Sujets similaires

Sujets similaires» Survie informatique

» Survie, autarcie, ..., informatique ?

» Informatique nomade et 'un peu' durçie.

» Attaque informatique massive

» Réseau informatique par CB interposées

» Survie, autarcie, ..., informatique ?

» Informatique nomade et 'un peu' durçie.

» Attaque informatique massive

» Réseau informatique par CB interposées

Olduvaï :: Discussions générales (réservé aux membres s'étant présentés) :: Témoignages & discussions

Page 11 sur 23

Permission de ce forum:

Vous ne pouvez pas répondre aux sujets dans ce forum|

|

|